A explosão da inteligência artificial no mundo empresarial criou uma nova oportunidade para os cibercriminosos. Investigadores da Cisco Talos descobriram uma campanha sofisticada onde atacantes distribuem ransomware e malware destrutivo através de aplicações falsas que imitam ferramentas de IA populares.

Esta nova ameaça representa um risco significativo para empresas que dependem cada vez mais de soluções de IA para automatizar processos e melhorar a produtividade. Os criminosos aproveitam-se da confiança dos utilizadores nestas tecnologias emergentes para infiltrar sistemas corporativos.

Como funcionam os ataques através de aplicações falsas

Os atacantes usam técnicas avançadas de engenharia social para tornar os seus sites fraudulentos credíveis. Através de SEO poisoning, conseguem que os domínios maliciosos apareçam nos primeiros resultados de pesquisa quando alguém procura por ferramentas de IA.

As empresas de vendas, tecnologia e marketing são os alvos preferenciais, uma vez que estas organizações frequentemente procuram novas ferramentas de IA para otimizar as suas operações. Os criminosos exploram esta necessidade crescente para distribuir os seus ataques.

A distribuição acontece através de múltiplos canais:

- Manipulação de resultados de motores de busca

- Partilha em redes sociais

- Disseminação através do Telegram e outras plataformas de mensagens

- Sites que imitam perfeitamente as versões legítimas

CyberLock: o ransomware que se faz passar por ferramenta de leads

O CyberLock representa uma das ameaças mais perigosas identificadas pela Cisco Talos. Este ransomware disfarça-se como a NovaLeadsAI, uma plataforma de monetização de leads baseada em IA.

Os atacantes criaram um domínio fraudulento que imita o site legítimo, oferecendo inclusive “acesso gratuito” durante o primeiro ano para atrair mais vítimas. Esta tática mostra o nível de sofisticação por trás do ataque.

Quando executado, o ficheiro ‘NovaLeadsAI.exe’ instala o ransomware que:

- Encripta documentos, folhas de cálculo, imagens e vídeos

- Exige um resgate de 50.000 dólares em criptomoeda Monero

- Usa técnicas para dificultar a recuperação de ficheiros

- Inclui uma narrativa falsa sobre apoio humanitário

Numa táctica particularmente manipuladora, os criminosos alegam que o dinheiro do resgate será usado para ajuda humanitária em várias regiões do mundo, tentando justificar moralmente o crime.

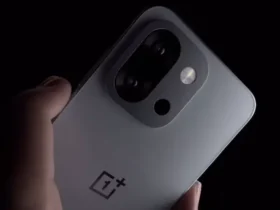

Lucky_Gh0$t: quando o ChatGPT se torna uma armadilha

Esta variante do ransomware Yashma distribuí-se através de uma aplicação falsa do ChatGPT, normalmente chamada ‘ChatGPT 4.0 full version — Premium.exe’. A escolha do ChatGPT como isca não é coincidência, dado que é uma das ferramentas de IA mais procuradas.

O malware inclui ferramentas legítimas da Microsoft juntamente com o código malicioso, provavelmente para evitar a deteção por sistemas de segurança. Esta técnica de camuflagem torna o ataque mais difícil de identificar.

O comportamento destrutivo do Lucky_Gh0$t é particularmente preocupante:

- Encripta ficheiros com menos de 1.2GB

- Sobrescreve ficheiros maiores, tornando-os irrecuperáveis

- Força as vítimas a usar plataformas de comunicação segura para negociar

Numero: o malware que torna o Windows inutilizável

O Numero representa uma categoria diferente de ameaça. Em vez de procurar lucro direto através de resgate, este malware destrutivo tem como objetivo tornar os sistemas Windows completamente inutilizáveis.

Disfarçado como uma aplicação do InVideo AI, uma ferramenta popular de criação de vídeo, o Numero interfere continuamente com a interface gráfica do Windows. Esta interferência constante torna o computador praticamente impossível de usar.

Para evitar a deteção, o malware verifica a presença de ferramentas comuns de análise como IDA, x64 debugger e OllyDbg. Esta verificação mostra que os criadores do Numero conhecem bem as técnicas usadas por investigadores de segurança.

Como proteger a tua empresa destas ameaças crescentes

A prevenção continua a ser a melhor defesa contra estes ataques sofisticados. A verificação cuidadosa da origem de qualquer software é fundamental, especialmente quando se trata de ferramentas de IA que podem parecer demasiado boas para ser verdade.

As organizações devem implementar políticas rigorosas de download de software, garantindo que apenas fontes oficiais e verificadas são utilizadas. A formação dos colaboradores sobre estes riscos emergentes é igualmente crucial.

A crescente sofisticação destes ataques mostra que os cibercriminosos estão a adaptar-se rapidamente às tendências tecnológicas. À medida que a IA se torna mais prevalente, podemos esperar que surjam novas variantes destas ameaças.

Deixa um comentário